某集团网络设计

一、 网络整体设计

1、 设计思路

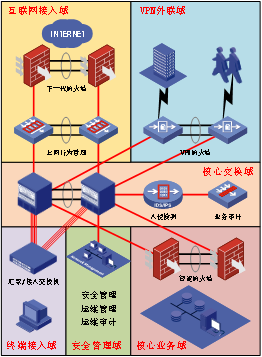

某集团新办公楼网络采用核心、汇聚、接入三层网络结构设计,按照信息安全等级保护标准进行安全域划分。

2、 网络拓扑

二、 互联网接入区设计

互联网接入区的主要功能是提供互联网访问服务,共设计有防火墙及上网行为管理设备,采用集群/热备方式工作,性能均满足1500人访问互联网需要。

Ø 互联网防火墙:采用下一代防火墙,具备访问控制、入侵防御、防病毒、链路负载均衡及DDos防御功能,设备本身具有良好的硬件扩展性及较高的可靠性。

Ø 上网行为管理:采用专业的上网行为管理设备,具备按照不同部门、时段进行互联网访问控制及流量管理功能,保存互联网访问记录不少于60天,支持硬件BYPASS功能。

三、 VPN外联区设计

VPN外联区的主要功能是通过VPN技术,将需要访问核心业务区的在外办公单位及人员安全的接入至内部网络。为保障VPN接入服务的可靠性,同样采用两台同时支持IPSEC VPN及SSL VPN功能的下一代防火墙以集群/热备方式工作,设备性能支持至少50个IPSEC VPN隧道及300个SSL VPN隧道。

Ø 在外办公单位:通过VPN设备,采用IPSEC VPN隧道接入至内部网络。

Ø 在外办公人员:使用USB KEY及密码组合方式进行认证,通过SSL VPN方式接入至内部网络。

四、 核心交换区设计

核心交换区的主要功能是为网络提供可靠、高速的数据转发,并提从入侵检测功能,并对业务系统访问进行审计。

Ø 核心交换机:采用机箱式交换机,2台核心交换机通过虚拟化组成内部网络的核心,单台交换机至少具备至少6个业务扩展槽位,配置不少于24个千兆电接口、48个千兆光接口,未来可扩展万兆接口。设备本身具有部件冗余特性,电源、交换引擎等无单点故障。

Ø 入侵检测:千兆级入侵检测设备,符合信息安全等级保护标准,兼容第三方日志管理中心。

Ø 业务审计系统:千兆级吞吐量,支持以业务系统为单位,对访问该业务系统的行为进行审计,并具备历史记录导出、异常告警功能。

五、 终端接入区设计

终端接入区包括承载办公终端接入的汇聚交换机及接入交换机,与核心交换机采用相同品牌,两种交换机均采用能够达到千兆线速交换。

Ø 汇聚交换机:采用具备冗余电源的全光接口三层交换机作为汇聚交换机。每台汇聚交换机通过端口聚合方式,采用光纤分别连接至两台核心交换机,达到2G/4G交换主干。

Ø 接入交换机:采用支持网络管理功能的全千兆智能交换机作为接入交换机,上行通过千兆光纤连接至汇聚交换机。接入交换机具备ARP攻击防护、广播风暴抑制功能。

六、 核心业务区

核心业务区即是数据中心,包括企业门户网站、OA办公系统等重要应用系统,应同时具备较高的网络安全性及运行可靠性。防火墙及交换机均采用双机集群/热备方式工作,无单点故障。

Ø 数据中心防火墙:选择采用最新技术的“智能防火墙”作为数据中心防火墙,除支持传统的访问控制、入侵防御、防病毒等功能外,还能够支持对未知的安全威胁进行防护,最大程度保障数据中心安全。

Ø 数据中心交换机:多台数据中心交换机以虚拟化方式工作。具备DOS、ARP、ICMP攻击防护功能,同时设备具有极高的性能及可靠性,具备冗余电源。

七、 安全管理区

安全管理区的主要功能是对整个IT系统进行安全、运维管理及审计,能够实时对网络整体运行环境、安全状态进行管理及监控。安全管理区主要由安全管理系统、运维管理系统及运维审计系统及配套设备组成。

Ø 运维管理系统:采用B/S架构设计,能够对网络中的交换设备、安全设备、服务器设备、数据存储设备等工作状态进行监控,通过图形介面展示IT系统运行情况,及时发现IT系统故障,并能对异常行为进行告警。

Ø 安全管理系统:与运维管理系统不同,安全管理系统是对网络安全进行管理。通过收集网络安全设备日志,使网络管理人员能够快速掌握IT系统整体安全情况、分析网络威胁行为,并及时对网络威胁进行处理,保障IT系统运行安全。

Ø 运维审计系统:又被称作“堡垒机”,其主要功能是对网络管理员的网络、系统管理行为进行认证及审计,避免非授权人员对网络设备、应用系统进行非法访问、篡改,造成网络瘫痪、系统宕机及数据外泄。